¡Nuevo troyano Android roba tus datos bancarios y cripto!

El panorama de la seguridad digital se sacude una vez más con el surgimiento de un nuevo troyano Android llamado Crocodilus, el cual representa una amenaza significativa para tus datos bancarios y criptomonedas. A medida que los ciberdelincuentes evolucionan, es crucial mantenerse informado y protegido frente a estas amenazas que comprometen la seguridad y accesibilidad de nuestra información financiera y personal.

Descubre cómo el troyano Android Crocodilus amenaza tu seguridad

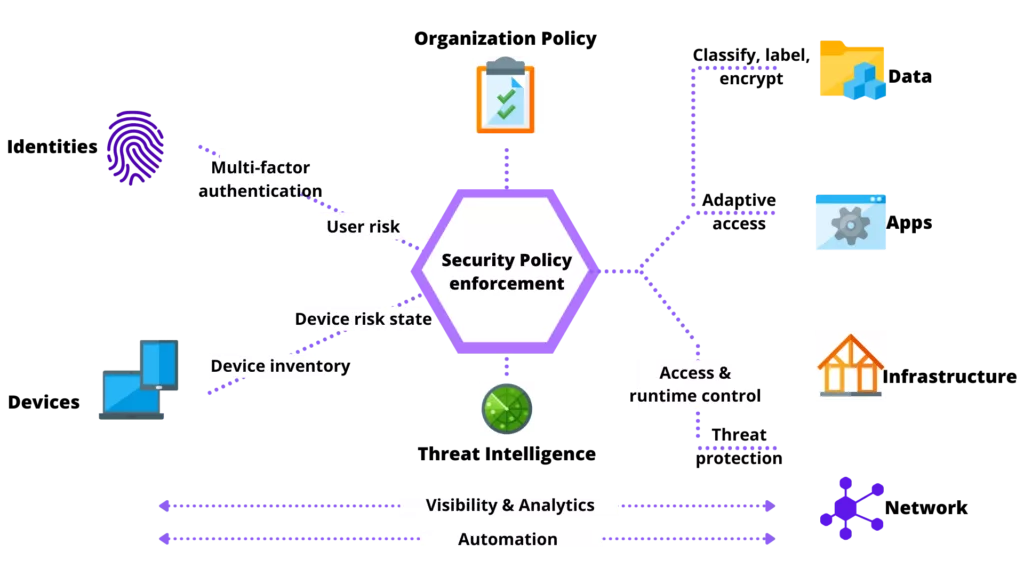

Crocodilus se infiltra en dispositivos Android aprovechando vulnerabilidades para obtener acceso a cuentas bancarias y billeteras de criptomonedas. Este troyano explota las funciones de accesibilidad del sistema operativo, permitiendo a los atacantes obtener contraseñas y otros datos confidenciales sin que el usuario se dé cuenta. Los expertos en seguridad alertan sobre la necesidad de fortalecer las medidas de protección y estar siempre atentos a cualquier actividad sospechosa.

Antecedentes históricos y otros troyanos famosos

A lo largo de la historia, los troyanos han sido una constante amenaza para los usuarios de dispositivos electrónicos. Uno de los casos más recordados es el del troyano Zeus, que en 2007 afectó a miles de ordenadores robando credenciales bancarias. Personajes clave en la lucha contra estos troyanos, como el investigador de seguridad Brian Krebs, han resaltado la importancia de la educación en seguridad digital para prevenir estos ataques.

Opiniones de expertos y medidas de seguridad

Expertos como Mikko Hyppönen, reconocido especialista en ciberseguridad, subrayan que la prevención sigue siendo la mejor defensa contra estos ataques. Recomiendan instalar aplicaciones solo de fuentes confiables, mantener actualizado el software del dispositivo y utilizar soluciones de seguridad robustas. La comunidad tecnológica busca constantemente nuevas formas de contrarrestar la amenaza de troyanos como Crocodilus, pero los usuarios también juegan un papel esencial en su propia protección.

Para más información sobre el troyano Crocodilus, visita el siguiente enlace.

En los últimos años, los ciberdelincuentes han refinado sus métodos, perfeccionando el arte de infiltrar sistemas y comprometer nuestras datos bancarios y criptográficos. Crocodilus es un ejemplo claro de cómo estas amenazas están evolucionando, empleando sofisticación técnica y tácticas avanzadas.

Las funciones de accesibilidad en Android, diseñadas para mejorar la experiencia del usuario, se han convertido en un objetivo para estos atacantes. A través de un acceso no autorizado, el troyano puede manipular la interfaz de usuario, simular clics y ejecutar comandos sin que el usuario tenga conocimiento de ello.

El creciente interés en las criptomonedas ha proporcionado un incentivo adicional para los ciberdelincuentes que buscan capitalizar las inversiones en criptodivisas. Las billeteras digitales, a menudo menos protegidas que las cuentas bancarias tradicionales, son un blanco atractivo. Este troyano puede monitorear las aplicaciones relacionadas con cripto y registrar datos sensibles, como las credenciales de inicio de sesión y claves privadas.

La asociación de la historia del troyano Zeus con Crocodilus ilustra la trayectoria de los ataques cibernéticos. Aunque separados por casi dos décadas, ambos comparten el objetivo final de robar información financiera crítica. Zeus, en su tiempo, utilizó inyecciones de código en los navegadores para interceptar las conexiones entre los usuarios y sus bancos.

La lucha contra estas amenazas requiere una combinación de educación en seguridad, tecnología avanzada y responsabilidad personal. No podemos depender exclusivamente de los expertos para protegernos; los usuarios deben estar equipados con las herramientas necesarias para identificar y reportar actividades sospechosas.

Algunos pasos clave para protegerse contra troyanos como Crocodilus incluyen:

- Descargar aplicaciones solo de Google Play Store u otras tiendas oficiales.

- Verificar las reseñas de las aplicaciones antes de instalarlas.

- Mantener tu software Android actualizado para parchear vulnerabilidades.

- Utilizar soluciones antivirus y antimalware efectivas y confiables.

- Configurar alertas para detectar transacciones bancarias inusuales.

Enfrentamos una era digital donde las palabras clave como troyano Android, datos bancarios, cripto, robo y seguridad ya no son solo términos técnicos, sino preocupaciones reales y tangibles que afectan nuestro día a día.

Ser consciente de la amenaza que representan los troyanos y adoptar prácticas seguras son pasos críticos para salvaguardar nuestras finanzas y privacidad en línea.

Troyano Android Crocodilus: Amenazas y Protección

¿Qué es el troyano Android Crocodilus?

El troyano Android Crocodilus es una amenaza reciente que utiliza técnicas avanzadas para infiltrarse en dispositivos móviles y sustraer información sensible.

Este malware ha llamado la atención de expertos en ciberseguridad por su capacidad para abusar de los servicios de accesibilidad, lo que le permite tener un control total sobre el dispositivo infectado.

Características principales de Crocodilus

Crocodilus se destaca por:

- Interceptar mensajes de texto.

- Capturar datos bancarios.

- Robar credenciales de acceso a servicios financieros y cripto.

- Ocultarse efectivamente en el dispositivo.

Por lo tanto, es crucial entender cómo funciona para protegerse de sus efectos nocivos.

¿Cómo opera el troyano Crocodilus en dispositivos Android?

El troyano Crocodilus opera mediante una serie de pasos meticulosamente diseñados para maximizar el robo de datos sin ser detectado.

Proceso de infección

El proceso de infección típicamente involucra:

- Descarga de aplicaciones maliciosas desde sitios no oficiales o enlaces sospechosos.

- Solicitud de permisos de accesibilidad bajo falsos pretextos.

- Explotación de estos permisos para realizar acciones en segundo plano.

- Intercepción y modificación de mensajes de texto y otra comunicación.

- Transmisión de datos robados a servidores controlados por atacantes.

La sofisticación de Crocodilus reside en su capacidad para mimetizarse en aplicaciones legítimas y su uso eficiente de la accesibilidad para evadir las defensas del usuario.

¿Cuáles son las técnicas de evasión utilizadas por Crocodilus?

Crocodilus emplea diversas técnicas de evasión para mantenerse oculto y activo en el dispositivo infectado.

Métodos comunes

Algunos de estos métodos son:

- Camuflaje como aplicaciones legítimas para no despertar sospechas.

- Modificación del código para evitar detección por software de seguridad.

- Uso de encriptación para proteger las comunicaciones entre el troyano y los servidores maliciosos.

Estas técnicas avanzadas complican la detección y eliminación del malware, requiriendo medidas de seguridad adicionales por parte del usuario.

¿Qué datos robados son el objetivo principal del troyano Crocodilus?

El objetivo principal del troyano Crocodilus es extraer información financiera y credenciales, lo cual representa una grave amenaza para los usuarios afectados.

Tipos de datos robados

- Datos bancarios, como números de cuenta y contraseñas.

- Información de cuentas de criptomonedas.

- Detalles de tarjetas de crédito.

- Credenciales de acceso a cuentas sensibles.

La extracción de estos datos puede tener serias repercusiones económicas y personales para las víctimas.

¿Cómo pueden los usuarios protegerse contra el troyano Crocodilus?

Existen varias medidas que los usuarios pueden tomar para protegerse contra el troyano Crocodilus y otros tipos de malware en sus dispositivos Android.

Medidas de seguridad recomendadas

- Instalar aplicaciones solo desde tiendas oficiales, como Google Play Store.

- Mantener el sistema operativo y todas las aplicaciones actualizadas.

- Utilizar software de seguridad móvil confiable.

- Revisar y comprender los permisos solicitados por las aplicaciones.

- Deshabilitar servicios de accesibilidad para aplicaciones no necesarias.

Siguiendo estas recomendaciones, los usuarios pueden reducir significativamente el riesgo de infección por Crocodilus.

¿Qué papel juegan los servicios de accesibilidad en la propagación de Crocodilus?

Los servicios de accesibilidad han sido explotados por Crocodilus para obtener control total sobre el dispositivo, lo que les permite realizar acciones críticas en segundo plano.

Explotación de accesibilidad

Al abusar de estos servicios, el troyano puede:

- Cambiar configuraciones del dispositivo sin el conocimiento del usuario.

- Interceptar y modificar la comunicación del usuario.

- Simular clics y otras acciones de usuario.

Este abuso representa un desafío significativo para los desarrolladores y empresas de seguridad que buscan mitigar estos riesgos de seguridad.

¿Cuál es el impacto potencial de Crocodilus en los usuarios de criptomonedas?

Para los usuarios de criptomonedas, el impacto de Crocodilus puede ser devastador debido a la naturaleza irreversible de las transacciones de cripto.

Repercusiones en cripto

- Robo de claves privadas y acceso a billeteras criptográficas.

- Transferencias no autorizadas de fondos.

- Pérdida permanente de activos digitales debido a transacciones no reversibles.

Por lo tanto, los usuarios de criptomonedas deben ser especialmente esforzados en seguir las recomendaciones de seguridad para proteger sus activos digitales.

¿Cómo afecta Crocodilus a la privacidad y seguridad de los usuarios?

El troyano Crocodilus plantea serias amenazas a la privacidad y seguridad debido a su capacidad de vigilancia y exfiltración de datos personales.

Consecuencias de seguridad

Las consecuencias incluyen:

- Vigilancia no autorizada de la actividad del usuario.

- Acceso a datos personales y comunicaciones privadas.

- Posibilidad de chantaje si se accede a información sensible.

Estas amenazas requieren una respuesta proactiva y medidas de seguridad robustas para proteger la privacidad y seguridad del usuario.

¿Qué debe hacer uno si sospecha que su dispositivo está infectado con Crocodilus?

Si se sospecha que un dispositivo está infectado con el troyano Crocodilus, se deben tomar medidas rápidas para minimizar el daño potencial.

Paso a paso para abordar la infección

- Desconectar el dispositivo de internet para evitar más exfiltración de datos.

- Realizar un escaneo completo con un software de seguridad confiable.

- Eliminar aplicaciones sospechosas o recientemente instaladas.

- Restaurar el dispositivo a configuraciones de fábrica si el problema persiste.

- Cambiar todas las contraseñas de cuentas sensibles desde un dispositivo seguro.

Actuar rápidamente puede ayudar a limitar el impacto del troyano y proteger la información personal y financiera del usuario.

Para más información sobre medidas de seguridad financiera, visita nuestro artículo sobre Solana y su máximo histórico.